- 26 Ноя 2022

- 132

- 23

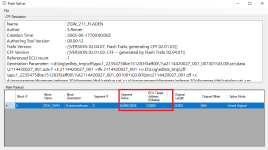

На примере KI211 данную процедуру возможно сделать таким приложением как CaesarSuite - аналог Vediamo, но со своими фишками.

Скачать - Посмотреть вложение CaesarSuite_2022-04-28.zip

Сайт программы - https://github.com/jglim/CaesarSuite/releases Отдельная благодарность ребятам за софт

Данный софт работает по J2534 с такими шнурками как Openport, Сканматик.

После выбора необходимого CBF, подключаемся к блоку по CAN 500 через меню initiate contact

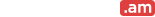

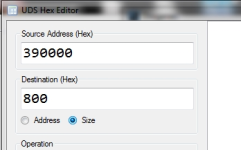

После чего переходим в Tools - > UDS hex editor.

Где вводим значения также как изображено на картинке ниже (данные значения подходят только для KI211)

После чего нажимаем READ для чтения, и SAVE для сохранения BIN файла. При желании, можно сразу вручную исправить код и записать кнопкой WRITE. ОБЯЗАТЕЛЬНО сохраняйте исходный BIN перед любыми изменениями.

Если не удается прочитать eeprom, возможно придется открыть доступ через seed key (инструкция есть тут)

PS/ Исходя из возможностей данного софта, есть реальная возможность извлечения и других eeprom из других блоков.

Для заполнения сведений (HEX адрес и тд.) нужно заполучить интересующий еепром другим способом (или изучить те что выложили на форуме) и поковырять его для изучения структуры.

Желающие могут поделиться ниже своими успехами.

Скачать - Посмотреть вложение CaesarSuite_2022-04-28.zip

Сайт программы - https://github.com/jglim/CaesarSuite/releases Отдельная благодарность ребятам за софт

Данный софт работает по J2534 с такими шнурками как Openport, Сканматик.

После выбора необходимого CBF, подключаемся к блоку по CAN 500 через меню initiate contact

После чего переходим в Tools - > UDS hex editor.

Где вводим значения также как изображено на картинке ниже (данные значения подходят только для KI211)

После чего нажимаем READ для чтения, и SAVE для сохранения BIN файла. При желании, можно сразу вручную исправить код и записать кнопкой WRITE. ОБЯЗАТЕЛЬНО сохраняйте исходный BIN перед любыми изменениями.

Если не удается прочитать eeprom, возможно придется открыть доступ через seed key (инструкция есть тут)

PS/ Исходя из возможностей данного софта, есть реальная возможность извлечения и других eeprom из других блоков.

Для заполнения сведений (HEX адрес и тд.) нужно заполучить интересующий еепром другим способом (или изучить те что выложили на форуме) и поковырять его для изучения структуры.

Желающие могут поделиться ниже своими успехами.